L’année 2014 amène de nouveaux défis pour les gestionnaires des technologies de l’information des entreprises en matière de sécurité, selon le fournisseur en sécurité informatique Websense.

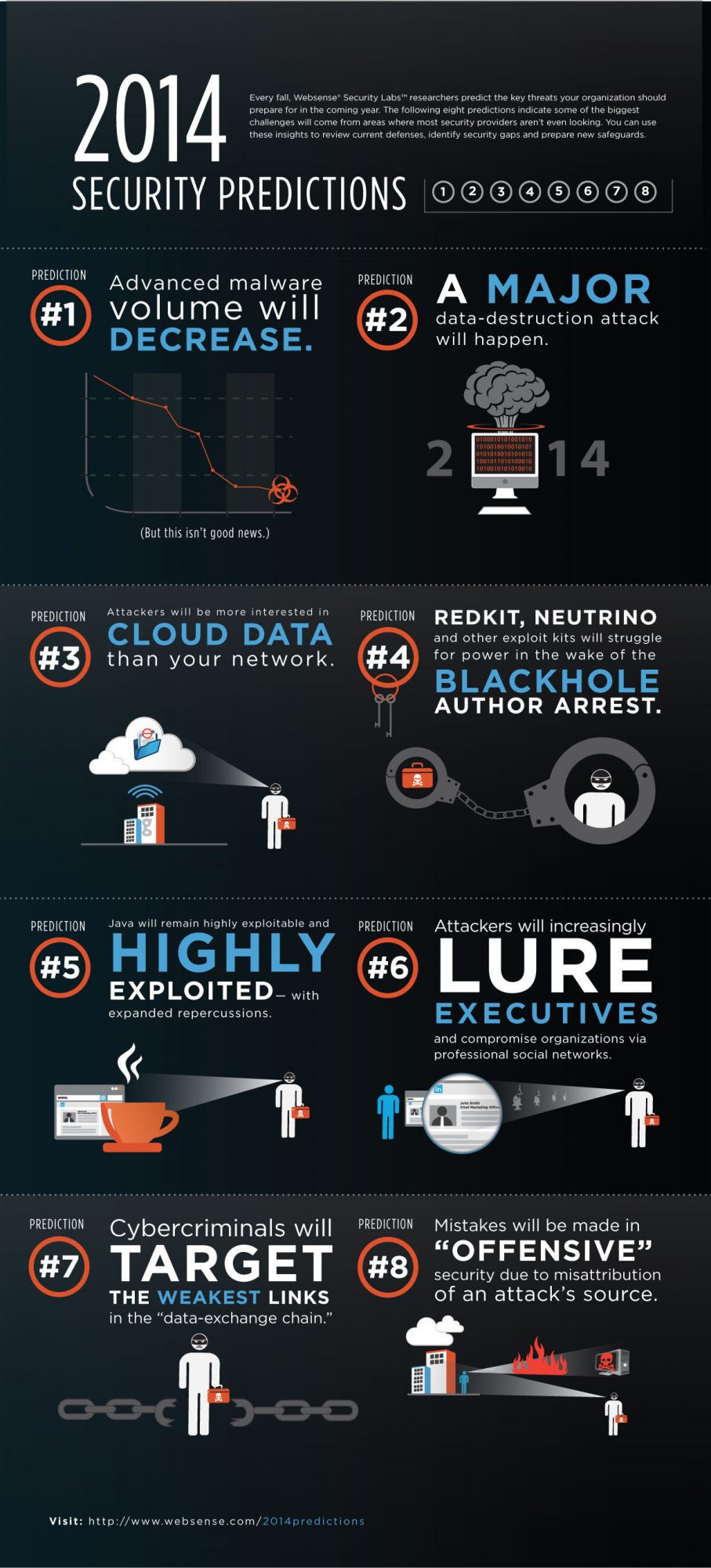

Le rapport de prédiction 2014 des failles de sécurité de Websense, rapporte huit tendances qui seront à surveiller pour les gestionnaires des TI, selon IT Business. Les types d’attaques informatiques connaîtront des changements, selon le rapport. En effet, les pirates informatiques ont appris à modifier leurs types d’attaques électroniques, délaissant les attaques de grandes envergures afin d’aller cibler les maillons faibles des entreprises pour effectuer des attaques informatiques plus dommageables. Websense prévoit une baisse de la présence des logiciels malveillants, cette présence laissant plus de possibilités de détection.

Le rapport de prédiction 2014 des failles de sécurité de Websense, rapporte huit tendances qui seront à surveiller pour les gestionnaires des TI, selon IT Business. Les types d’attaques informatiques connaîtront des changements, selon le rapport. En effet, les pirates informatiques ont appris à modifier leurs types d’attaques électroniques, délaissant les attaques de grandes envergures afin d’aller cibler les maillons faibles des entreprises pour effectuer des attaques informatiques plus dommageables. Websense prévoit une baisse de la présence des logiciels malveillants, cette présence laissant plus de possibilités de détection.

(cliquez pour agrandir)

Toutefois, les pirates informatiques détruiraient de plus en plus les données des entreprises qui sont « prises en otage ». Cette technique est différente de celles utilisées par le passé, alors que les pirates informatiques ne se contentaient que de vendre les données des entreprises à des tiers partis.

Les pirates informatiques viseraient aussi de plus en plus l’infonuagique. En visant les fournisseurs de services d’informatique en nuage, les pirates informatiques pourraient trouver plus facilement des failles de sécurité leur laissant un accès aux données, plutôt qu’en visant les serveurs des entreprises.

Les pirates informatiques viseront aussi en 2014, les kits de ventes électroniques. En introduisant un logiciel malveillant dans un kit de ventes électroniques ils s’assurent ainsi une intégration de leur logiciel dès l’installation de celui-ci.

Par ailleurs, les entreprises utilisent de plus en plus des techniques de sécurité offensive qui consistent à attaquer la source de piratage. Toutefois, un risque réel existe en cas d’erreur d’identité. En effet, si la réponse de l’entreprise attaquée est de bloquer les activités d’un routeur, cela peut nuire à une autre entreprise, utilisant le même routeur et dont les activités étaient légitimes.

Lire la suite de l’article sur IT Business, une publication sœur de Direction Informatique (en anglais)